| SICHERHEITSLÜCKE in Mp3 Player Panel 2.1/2.2 |

|

|

|

|

Mitglied

|

| Rick Geschrieben am 04.07.2012 um 09:38 |

|

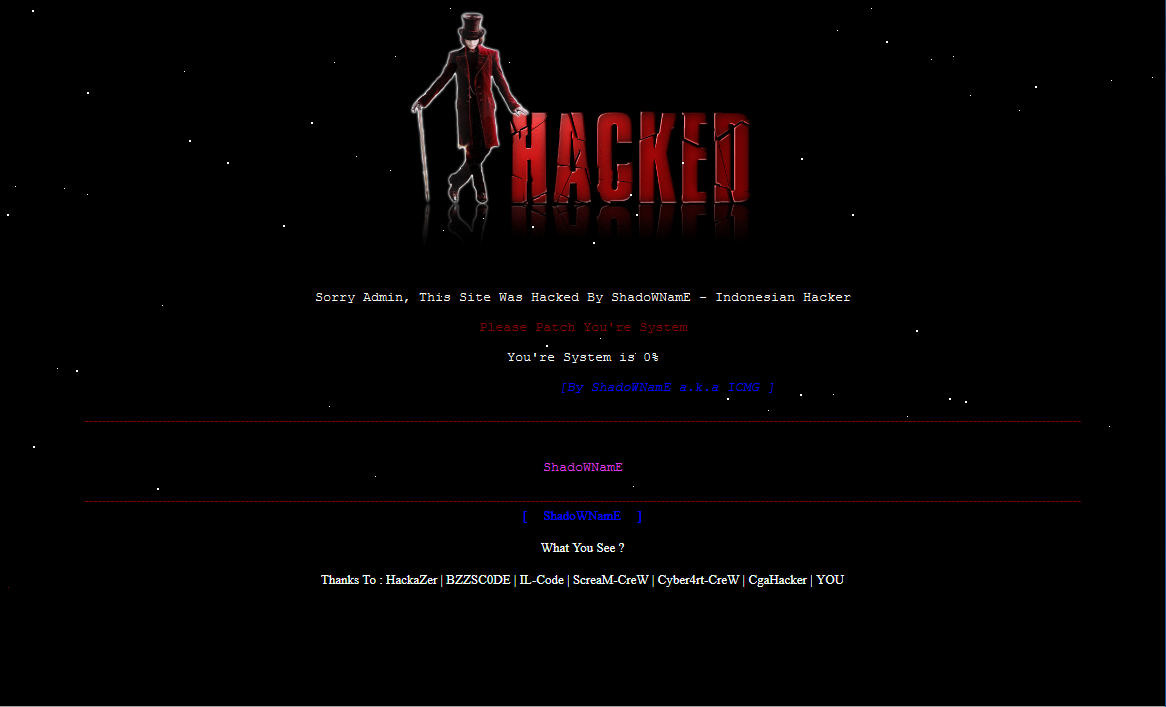

Da es ja unsere Seite betrifft, und ich bis jetzt auch nicht glauben konnte das es mal soweit kommt.

Danke an DeeoNe für die Warnung, die betroffen Dateienwurden überschrieben, betroffen war auch die forum/index.php

Zitat Ich Rate auch Ausdrücklich nur Infusionen von den Entwicklerseiten selbst zu laden und von den bekannten Support Seiten!

Es wurden keine Infusion, Mods hinzugefügt oder geändert.

hier mal die Hack index.php

Der Code wurde vom Inhaber der Plattform entfernt.

Edit:

Der Hacker hat gute Arbeit geleistet, es ist nicht nur unsere Seite sondern die ganzen Seiten die wir haben. Werde ein Backup vom Hosetr zurück Spielen. |

Bearbeitet von David am 06.08.2012 um 17:18

LG

Rick

Man muss nicht alles wissen, sondern nur wissen, wo es steht

|

|

|

|

Senior Mitglied

|

| Ragdoll Geschrieben am 04.07.2012 um 10:21 |

|

Danke Dee für die Warnung.  Verstehe nicht wieso leute sowas machen. Aber naja. Verstehe nicht wieso leute sowas machen. Aber naja. |

|

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 11:16 |

|

Habe Rick sein FTP und Logs durchsucht und habe die Hack Datei gefunden getan als s.php.mp3 mit diesem tool ist es möglich Dateien zu bearbeiten und sonstige FTP spielerein.....

Folgende Infusion wurde zum Uploaden dieses Datei genutzt mp3player_panel (by SoulSmasher) (Copyright (c) 2009 Ronnie Garcia, Travis Nickels)

Ich rate ALLEN user diesen ordner mp3player_panel SOFORT zu LÖSCHEN, sonst seit ihr auch in gefahr.

Diese Infusion trägt eine GROßE sicherheitslücke im Upload system!!!

IP des Häckers: 118.96.255.10

Dies ist weder eine Spinnerei von mir, sonst noch was, ich habe hier den Log liegen mit dem vorgang sowie diese Datei und Infusion! |

|

|

|

Senior Mitglied

|

Problem bei den ganzen ist doch schon, das der erste Fehler bei euch selber anfängt, den ein FTP zu knacken ist per Brute-Force schon in weniger als 2 Stunden geschaft, wenn es ein Passwort von 5 - 15 Zeichen ist.

Die sowas machen, machen in der Regel erstmal einen Serverscan nach offenen Ports, haben Sie einen gefunden , dann greifen Sie diesen auch in der Regel an.

Bei Root, D und V Servern ist es Standart, das es Port 22 ist, den diese nutzen, stellt diesen doch einfach alle 4 Wochen um, dann schränkt ihr das ganze schon etwas ein. Nutzt dafür 4 - 5 Stellige Ports.

Bei FTP ist es Port 21, da ist aber immer wieder das Problem, das die Hoster diesen nicht ändern wollen, weil das einfach der Standart ist und somit das Problem immer wieder ist.

Manchmal ist es auch gut, wenn man statt Port 80 für die Webseiten den Port in zb. 8263 ändert, damit Rechnen kaum welche, dazu muss der Port 80 aber bestehen bleiben und eine weiterleitung auf den neuen Port bilden.

Über Fusion selber geht kaum jemand, weil man da erstmal noch nicht viel machen kann, den um Daten auf dem FTP zu ändern, bringt ihn das hacken einer Fusion nicht viel.

Ändet eure Passwort im schnitt alle 4 Wochen auf min. 20 - 30 Zeichen, dabei Gross und kleine Buchstaben, Zahlen und Sonderzeichen.

Edit:

Hab deinen Beitrag grade nicht mitbekommen, eine Injektion ist zwar auch möglich, aber bringt auch nicht so den erfolg.

Die IP kannst dir schenken, den die gehn üer 5- 10 VPN's rein und eine verfolgung geht ins Nichts. |

Leute ohne Macke, sind Kacke  Oh Herr, schmeiss Grundwissen von Himmel !

Oh Herr, schmeiss Grundwissen von Himmel !

|

|

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 11:32 |

|

Naja erfolg mehr oder weniger, das was er erreicht hat, einige index.php zu ändern, hat doch den erfolg gebracht, das die Seite selbst teilweise nicht mehr erreichbar war.

Trozdem, das schlimme ist ja, das der jenige, in allen Dateien rein gucken kann und rum spielen und lücken einbauen können, sogar komplett sich da was rein bauen können.

Ich weiß nicht wie schlau der Indonesia war, aber das sieht nicht nach einem Proxy aus.

Viele Noob häcker nutzen so ein Tool und nutzen nur eine schwache Infusion aus (mit UPLOAD funktion) und meist sind das noch welche die sich mit PHP-Fusion auskennen. |

Bearbeitet von DeeoNe am 04.07.2012 um 11:33

|

|

|

|

Senior Mitglied

|

| Layzee Geschrieben am 04.07.2012 um 11:33 |

|

1. Wenn es jemandem gelingt, über das System (in diesem Fall FUSION) eine Datei "einzuschleusen" nutzt das sicherste FTP-Passwort nichts

2. Das hat mit "Injection" nix zu tun, da es über einen völlig "legalen" und vom CMS so vorgesehenen Weg (Upload) passiert ist. Injection ist etwas Anderes...

3. Ein Portscan zeigt (sofern er gründlich durchgeführt wird) ALLE offenen Ports und deren Protokolle an - und damit auch die potenziellen Angriffsziele, völlig wurscht ob 22 oder 62771...

4. Die Coder und Scripter von Addons sind verdammt nochmal in der PFLICHT, Ihre Addons sicher zu scripten und dafür auch die von Fusion bereitgestellten internen Funktionen zu nutzen. Im vorliegenden Fall hätte eine simple Rückfrage vom System oder ein exkludieren/ignorieren/ablehnen von Dateien mit zb "php" im Namen schon gereicht.

5. Es ist einem unerfahrenen Anwender wohl kaum zuzumuten, die Addons auf Sicherheitslücken zu prüfen

6. Eine Bruteforce auf einen FTP-Account ist nur dann (nach 2 Std) erfolgreich wenn der Server unendlich viele Fehl-Logins zulässt |

|

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 11:51 |

|

Das war weder Irgend ein Port Scan sonst irgendwelche komplizierten sache.

Dieser User mit der IP kam direkt auf die Seite und ist gleich los auf den Uploadscript...... und hat dann direkt dieses Tool geöffnet und hat los gelegt.

Für mich klar jemand der dieses Script kannte und Fusion. |

|

|

|

Senior Mitglied

|

| Layzee Geschrieben am 04.07.2012 um 11:56 |

|

Jedes System hat Schwächen, und für nahezu für jede Lücke/Schwäche oder jedes Exploit gibt es irgendwelche "Hackertools" die gezielt danach suchen. Mit "Hacken" hat das Ganze am Ende auch nur noch sehr wenig zu tun..

Dennoch: In der Infusion gibt es diese Lücke, die geschlossen werden muss, oder man muss öffentlich vor der Nutzung dieser Infusion warnen.

Edit:

"gescannt" wird eigentlich ständig, allerdings scannen diese "Tool-Kiddies" nicht nach offenen Ports sondern gezielt nach Schwachstellen bzw Diensten/Dateien auf dem Server. Zu finden sind diese "Scans" ganz einfach im Apache-Log und die sehen dann beispielweise so aus:

92.62.113.184 - - [04/Jul/2012:03:57:43 +0200] "GET /phpmyadmin/translators.html HTTP/1.1" 404 1046 "-" "Mozilla/4.0 (compatible; MSIE 6.0; MSIE 5.5; Windows NT 5.1) Opera 7.01 [en]"

oder auch

95.211.55.86 - - [04/Jul/2012:07:32:49 +0200] "GET /w00tw00t.at.ISC.SANS.test0:) HTTP/1.1" 400 303 "-" "-" |

|

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 12:02 |

|

Was mich wundert und erschreckt, das man eine mp3 so öffnen kann wie eine PHP Datei, da frage ich mich, geht das auch mit bildern, Videos dann.

Erlich gesagt mit dieser php.js war mir die gefahr bekannt aber nicht mit php.mp3 daher war ich mehr erschrocken darüber das dort zu finden, weil ich diese Infusion auch drauf hatte, zwar nicht in benutzung, aber war drauf, was schon alleine reicht. |

|

|

|

Mitglied

|

| Rick Geschrieben am 04.07.2012 um 12:02 |

|

| Mit der Warnung gebe ich Dir recht Layzee, zum Glück war es nur auf unserer Testseite aber wie ich DeeoNe schon gesagt habe, das Ausmaß hatte folgen. Somit wurden alle index Dateien Infiziert, dabei geht es nicht nur um PHP-Fusion auch andere Scripte wurden damit belastet. |

LG

Rick

Man muss nicht alles wissen, sondern nur wissen, wo es steht

|

|

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 12:06 |

|

Zitat ***.***.***.*** - - [02/Jul/2012:23:39:14 +0200] "POST /infusions/mp3player_panel/**********************************/ HTTP/1.0" 200 1 "-" "-" www.deinedomain.de

Apache Log, habe mal unkentlich gemacht, sonst gibts noch kiddis die bei Schlechten Wetter eine neue beschäftigung finden

Wobei im Apache log jede bewegung drinne ist, woran soll man ein scann erkennen speziell? |

|

|

|

Senior Mitglied

|

| Layzee Geschrieben am 04.07.2012 um 12:12 |

|

@DeeOne:

Das von Dir gezeigte ist kein Scan, sondern der eigentliche "Vorgang" in dem Fall (POST).

Scans enthalten den Befehl "GET", damit wird halt "geschaut" ob dieser Dienst/diese Datei erreichbar/verfügbar ist bzw existiert. |

|

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 12:26 |

|

ok, von der IP nicht, der User kam von Google auf die Playliste von dem Panel.

http://www.google.co.id/*************************

Hat wohl speziell nach dem mp3panel gesucht und dies getan. |

|

|

|

Senior Mitglied

|

| Layzee Geschrieben am 04.07.2012 um 12:27 |

|

Was meine o.g. Theorie beweist  |

|

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 12:35 |

|

Auf jedenfall, was wichtig ist, das diese Infusion/Panel bei jedem vom FTP verschwindet, Hauptseite & Testseite... Lösung dafür habe ich keine jetzt (ist auch nicht meine Infusion), ich kenne den Scripter auch nicht, sonst würde ich ihm das Problem zukommen lassen, was ich nicht öffentlich hier nennen möchte aus Sicherheits gründen.

Wenn sich einer darum kümmern möchte kann sich per PN melden.

Mp3 Player Panel 2.1 - Author: SoulSmasher © 2009 |

Bearbeitet von DeeoNe am 04.07.2012 um 13:35

|

|

|

|

Mitglied

| |

|

|

Senior Mitglied

|

| DeeoNe Geschrieben am 04.07.2012 um 18:03 |

|

Ich habe NIE gesagt das es hier um eine Hintertür handelt!!!

Diesmal geht es hier um eine Sicherheitslücke.

Und das mit der Hintertür da mit dem Impressum, die habe ich selbst nie geprüft bis dato, weil das auf einigen Seiten rumerzählt wurde, ich habe vor kurzem gesehen um was für eine "Hintertür" es sich handelt, da fehlt eher eine If abfrage...... aber bei dem mp3 Panel ist wirklich nicht auf die Leichte schulter zu nehmen, das ist keine hintertür sondern ein Sicherheitsleck -.-

Ich habe hier keinen schlecht gemacht -.- |

Bearbeitet von DeeoNe am 04.07.2012 um 18:10

|

|

|

|

Mitglied

|

| Rick Geschrieben am 04.07.2012 um 18:11 |

|

Na ist ja soweit noch mal gut gegangen, Dank DeeoNe und Natürlich auch das Backup was unser Hoster Automatisch macht.

Aber sowas darf einfach nicht passieren, das MP3 Panel wurde natürlich sofort gelöscht, und was ich noch so weiß macht mir auch ein wenig Sorgen. PHP-Fusion muss in der Hinsicht besser geschützt werden auch was die Mods angeht. |

LG

Rick

Man muss nicht alles wissen, sondern nur wissen, wo es steht

|

|

|

|

Mitglied

|

| Tut mir leid, dann war ich da noch ein wenig geblendet von der Impressum Geschichte. |

|

|

Verstehe nicht wieso leute sowas machen. Aber naja.

Verstehe nicht wieso leute sowas machen. Aber naja.